我们以前写过很多关于加密算法和加密技术的文章,但关于公钥技术的信息并不多。今天我们主要解释这一点。

DNSSEC采用公钥技术对DNS信息进行数字签名,DNSSEC提供DNS源发送方身份认证两个方面:DNS数据包完整性验证。

DNS数据认证需要用请求者接收的公钥解密和比较接收的DNS数据,以确保数据的完整性和正确性。DNSSEC利用委托信任链机制实现公钥的分发和认证。DNSSEC建立了信任链表,使ZONE父区认证子区的公钥,确保DNS分析请求者获得正确的公钥。

DNSSEC在原DNS域名分析系统中添加公钥技术,为ZONE区域生成公钥/私钥对并存储在权威域名服务器中。权威DNS服务器使用私钥签署DNS数据。域名分析请求者使用当地DNS服务器获得的加密DNS数据进行解密。如果验证通过,则确定DNS数据是由正确的权威DNS发送的,并确保DNS数据传输不被篡改。

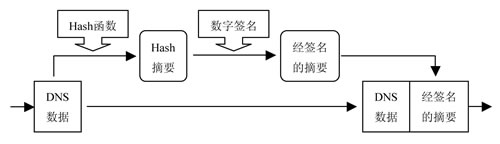

图表发送人数字签名DNS数据。

在图中,DNS信息发送者首先使用Hash函数计算要发送的DNS信息,以获得相应的Hash信息摘要,然后发送者使用非对称私钥签名数字,最后将签名后的摘要数据和DNS原始数据发送给接收者。

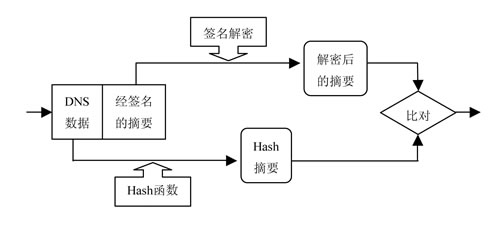

图片接收器解密签名后的DNS数据。

在图中,接收方利用之前收到的非对称公钥对接收到的DNS数据包中加密的数据进行解密,获得Hash摘要,然后利用与发送方相同的Hash函数对接收到的DNS原始数据进行Hash计算,获得Hash摘要,将Hash摘要与解密后获得的Hash摘要进行比较。如果两者相同,则接收发送方的身份,并确认收到的DNS信没有被篡改。

在上述通信过程中,DNS数据包在发送前进行了Hash计算和非对称加密计算。接收后,DNS数据包再次进行Hash计算和非对称加密计算。DNS信息的两个非对称密钥计算在一定程度上增加了双方CPU的计算时间和负载。