公安网络系统的简单加密技术不能保证混合公安网络系统的安全,缺点明显。分析对称加密和非对称加密技术,提出混合公安网络集成加密技术,首先采用混合加密方法,混合公安网络初始加密,然后通过基于超混乱映射的数据集成加密算法,混合公安网络再次加密,采用Chen超混乱系统形成四个混乱序列,四个混乱序列的小部分。矩阵相乘和索引值变形处理,分别利用变形混乱序列处理原始数据和密钥位置,交换位平面和反向处理扰乱数据值,通过添加操作获取加密数据。

一、采用Chen超混沌系统对混合公安网络进行再加密。

1.Chen超混沌系统。

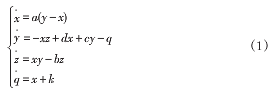

针对混合公安网络的数据加密特征,提出了基于公式(1)定义的Chen超混沌映射形成混沌序列的数据集成加密算法,利用该算法对混合公安网络数据进行再加密。Chen系统的定义如下:

其中,a、b、c、d、k是chen混沌映射的系统参数。当a=36、b=3、c=28、d=16、ke[0.7、0.7]时,chen系统达到混沌状态,同时可以一次形成四个混沌序列。为了达到研究超混沌独特特征的目的,将参数设置为:a=36、b=3、c=28、d=16、k=0.2。四个序列x、y、z、q是通过Runge-kutta算法计算出来的。四个混沌系列的整数部分被清除,只留下少数部分,使其具有良好的随机性,因此得到的混沌序列范围为数据的集成和加密是通过得到的序列完成的。

2.算法描述。

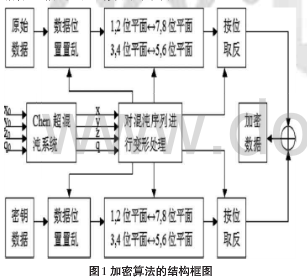

本文提出的基于超混沌映射的数据集成加密算法可以通过加工后的两个数据依位得到加密数据。图1描述了加密算法的结构图。

加密算法的详细过程如下:

(1)输入两个8位灰度数据A(m、n).B(m、n),m.n分别表示数据A.B的行列维数。

(2)在初始值为x0、y0、z0、q0、系统参数为a、b、c、d、k的状态下,通过Chen混沌映射形成的混沌序列分别为:

![]()

(3)采用排序函数对三个混沌序列x、y、z进行排列,如式(2)所示:

在公式中,[lx、fx]=sort(x)表示排序函数的索引函数,fx是升序x后产生的新序列,如fx的索引值、ly、lz、lq等。

(4)根据类型(3),通过确定序列索引值x、y、z、q将A(m、n)、B(m、n)置乱,置乱后产生的矩阵为As(m、n)、Bs(m、n);

![]()

(5)将ly、lz、lq、ly乘以公式(2),获得新的矩阵m1、n1、k1,如式(4)所示:

![]()

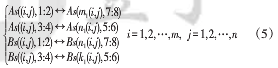

(6)将混乱后的数据As(m、n).Bs(m、n)分别转换为八位平面,根据式(5)将每个数据的第1.2位平面与第7.8位平面进行置换,将每个数据的第3.4位平面与第5.6位平面进行置换,最终得到矩阵Aw、Bw、位平面的置乱可视为数据值的扩散,得到:

(7)将过程2中产生的混沌序列两两相乘,得出两个尺寸相同的:维矩阵,用公式(6)描述,将e(i、j)、g(i、j)转换为一维矩阵e(j)g(j)

![]()

(8)将过程6产生的矩阵AW、BW转换为一维矩阵AW(T)、BW(T)、T=1、2、3.-mxnx8,根据设定的代码完成按位取反操作,BW(T)取反操作与AW(T)不同,BW(T)与g(R)对应,但AW(T)与e(R)不对应,这样才能得到矩阵;

(9)将AF与BF按位加工,获得新的矩阵Ah;

(10)重组平面矩阵Ah,获取加密数据C。

数据解密操作实际上是加密的逆过程,加法操作可以变成减法操作。

二、实验分析。

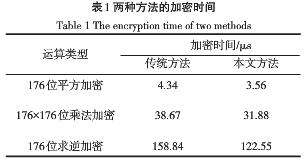

通过比较实验验证本方法的有效性,实验采用本方法和传统方法模拟混合公安网络加密,统计过程,比较分析不同加密方法的效果,算法加密过程以176位计算为例,表1描述了不同方法的加密时间。

根据分析表,本文的加密方法比传统加密方法消耗的时间大大降低,数据加密效率高,解决了传统加密方法消耗时间长、资源成本高的问题。

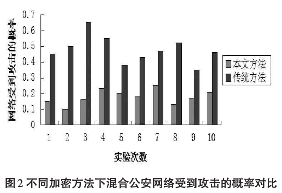

在10次实验过程中,用图2描述了实验混合公安网络在不同方法下受到攻击的概率。从图2可以看出,本文方法下混合公安网络的攻击概率远低于传统方法,稳定性高,说明本文方法可以保证混合公安网络数据的安全性,具有重要的应用价值。

小知识的映射。

映射是指两个元素集之间的对应关系,即名词;它也指形成对应关系的动作和动词。映射或投影需要在计算前提前定义投影规则的函数。